Visão geral:

A configuração do IBM Digital Certificate Manager for i (DCM) para permitir que o IBM Cloud Storage Solutions for i (ICC) se comunique com o IBM Cloud Object Storage (COS) usando HTTPs pode ser confusa. Neste artigo, abordaremos a configuração e forneceremos algumas etapas simplificadas para buscar o certificado COS e a cadeia de certificados.

Pré-requisitos:

O documento pressupõe que você tenha uma instância do IBM i (LPAR) em execução no IBM Power Virtual Server.

A abordagem recomendada para se comunicar com o COS do Power Virtual Server é usar um Virtual Private Endpoint (VPE) em uma Virtual Private Cloud (VPC). Este blog mostra como configurar um COS VPE.

O documento também pressupõe que você tenha conectividade de rede com a instância do IBM i, necessária para acessar a interface da web do DCM.

Configurar a resolução de nomes para o terminal em serviço COS VPE:

A instância do IBM i precisa ser configurada para resolver o terminal em serviço COS VPE (nome do host) para um endereço IP. Isto pode ser feito de duas maneiras, dependendo de como o VPE foi criado.

Se o VPE se vincular a vários endereços IP ou os IPs do VPE mudarem, um serviço DNS com resolvedores customizados deverá ser provisionado na nuvem para permitir que o VPC e o IBM i resolvam o nome. Consulte este blog para obter mais informações sobre como configurar resolvedores personalizados. Uma vez configurados os resolvedores personalizados, a segunda página da tela da opção 12 do CFGTCP pode ser usada para adicionar os IPs do resolvedor.

Se o VPE vincular um único endereço IP, a resolução poderá ser manipulada pelas entradas da tabela de host da instância do IBM i. Isso é análogo à edição do arquivo /etc/hosts no Linux.

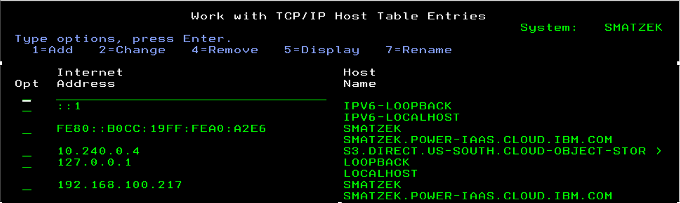

Para adicionar entradas de host execute CFGTCP e escolha a opção 10.

Nesta tela você pode adicionar o IP do VPE:

Configurar autoridades de certificação para o COS VPE no DCM:

Para que o IBM Cloud Storage Solutions for i (ICC) use a comunicação HTTPS com o COS, o certificado de autoridade de certificação (CA) do COS VPE e os outros certificados de CA em sua cadeia de certificados devem ser incluídos no armazenamento de certificados *SYSTEM na instância do IBM i, e o ICC devem ser adicionados à lista de aplicativos do armazenamento de certificados.

Armazene o COS VPE CA no sistema de arquivos do IBM i:

Faça SSH no IBM i usando um comando como ssh qsecofr@<ibmiIP> , insira um shell PASE chamando “ CALL QP2TERM ” ou insira QSH a partir de um console ou sessão emulada 5250. Os comandos e caminhos a seguir pressupõem que você esteja conectado como QSECOFR. Outro perfil de usuário com autoridade suficiente pode ser usado.

Na sessão shell, execute o seguinte comando que armazenará o certificado COS VPE CA no arquivo /home/qsecofr/coscert.txt. O nome do host “s3.*” no comando deve ser o terminal de serviço do COS VPE.

< /dev/null openssl s_client s3.direct.us-south.cloud-object-storage.appdomain.cloud:443 2>/dev/null | sed -n '/-----BEGIN CERTIFICATE-----/,/-----END CERTIFICATE-----/p' > coscert.txtCertifique-se de que o arquivo coscert.txt tenha um ID de conjunto de caracteres codificados ASCII (CCSID). O valor CCSID pode ser verificado executando o comando CL DSPATR OBJ('/home/qsecofr/coscert.txt') . Por exemplo, o valor CCSID 819 é o CCSID ISO 8859-1 (ASCII) e CCSID 37 é o conjunto EBCIDC para “EUA, Canadá, Holanda, Portugal, Brasil, Nova Zelândia, Austrália”. Os valores CCSID do IBM i podem ser localizados aqui. Se necessário, altere o valor CCSID para um CCSID ASCII com o seguinte comando: CHGATR OBJ('/home/qsecofr/coscert.txt') ATR(*CCSID) VALUE(819)

Obtenha informações adicionais de conexão COS VPE:

Na mesma sessão SSH, execute o seguinte comando. Ele produzirá muitos resultados, alguns dos quais serão necessários para a configuração do armazenamento de certificados. O nome do host “s3.*” no comando deve ser o terminal de serviço do COS VPE.

< /dev/null openssl s_client s3.direct.us-south.cloud-object-storage.appdomain.cloud:443Duas seções da saída são de interesse:

1. A cadeia de certificados semelhante a esta:

Certificate chain

0 s:C = US, ST = New York, L = Armonk, O = International Business Machines Corporation, CN = *.s3.direct.us-south.cloud-object-storage.appdomain.cloud

i:C = US, O = DigiCert Inc, CN = DigiCert TLS RSA SHA256 2020 CA1

1 s:C = US, O = DigiCert Inc, CN = DigiCert TLS RSA SHA256 2020 CA1

i:C = US, O = DigiCert Inc, OU = www.digicert.com, CN = DigiCert Global Root CA

2 s:C = US, O = DigiCert Inc, OU = www.digicert.com, CN = DigiCert Global Root CA

i:C = US, O = DigiCert Inc, OU = www.digicert.com, CN = DigiCert Global Root CA2. Uma seção como esta que lista a versão TLS usada e a cifra que se parece com isto:

SSL-Session:

Protocol : TLSv1.2

Cipher : ECDHE-RSA-AES256-GCM-SHA384Faça login no DCM e crie ou abra o armazenamento de certificados *SYSTEM:

Para abrir o DCM, abra http://<ibm-i-IP-address>:2006/dcm/login em seu navegador da web local. Faça login como QSECOFR ou outro usuário com autoridade suficiente.

Nota sobre a versão: As capturas de tela das etapas nas seções a seguir foram executadas usando o IBM i 7.5. As etapas do DCM podem variar ligeiramente para outras versões.

Escolha “Criar armazenamento de certificados” à esquerda para criar o armazenamento de certificados *SYSTEM. A criação da loja requer uma senha que será utilizada para desbloquear a loja em acessos futuros.

Se *SYSTEM não for uma opção em “Criar Armazenamento de Certificados”, ele já está criado na LPAR e deve ser aberto com “Abrir Armazenamento de Certificados”. A ação aberta requer a senha da loja.

Preencher com CAs e importar a CA COS VPE:

Escolha Preencher com CAs no menu de armazenamento *SYSTEM:

Selecione as CAs que aparecem na cadeia de certificados do COS VPE recuperada acima. Neste exemplo de caso, as CAs DigiCert Global Root G2 e DigiCert TLS RSA SHA256 2020 CA1 são selecionadas.

NOTA: As CAs e suas cadeias de certificados mudam periodicamente. Em maio de 2024, as CAs na cadeia de certificados COS não correspondiam ao que estava nessas capturas de tela mais antigas.

Clique em “Preencher” e depois em “Voltar”.

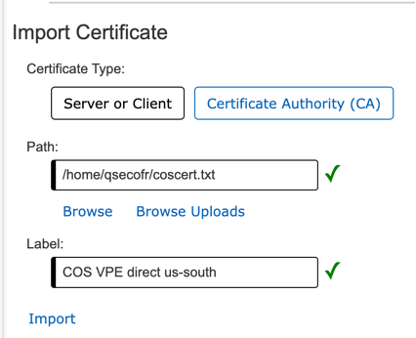

Em seguida, clique em “Importar” e escolha importar uma Autoridade Certificadora (CA).

Especifique o arquivo de certificado COS que foi armazenado anteriormente no sistema de arquivos IBM i e forneça um nome descritivo:

Adicione uma definição de aplicativo para ICC:

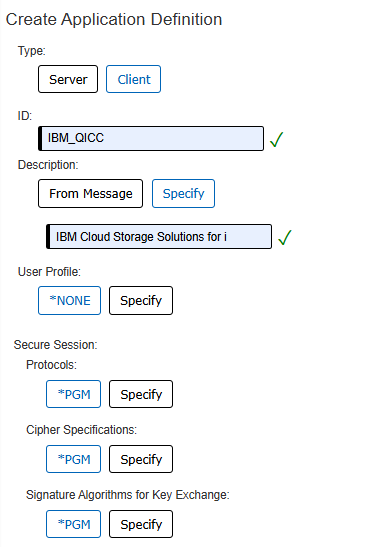

Clique em “Gerenciar definições de aplicativos” e depois clique em “Criar”.

Preencha os campos conforme mostrado. Você pode clicar em Especificar em Especificações de protocolos e cifras para garantir que o protocolo e a cifra obtidos anteriormente sejam verificados por padrão. A configuração pode ser alterada novamente para *PGM após a verificação. Pressione “Criar” após preencher os campos e escolher as opções.

Opcional: Definir lista confiável de CA QICC:

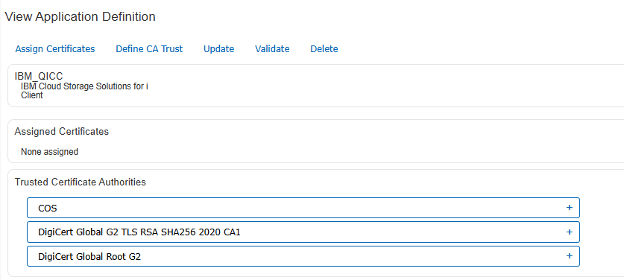

Por padrão, o perfil QICC confiará em todas as CAs no armazenamento *SYSTEM. Se desejar limitar as CAs confiáveis ao certificado e às CAs usadas pelo COS, siga as etapas a seguir:

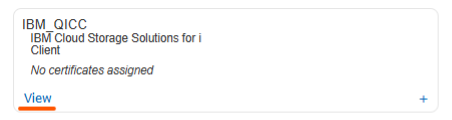

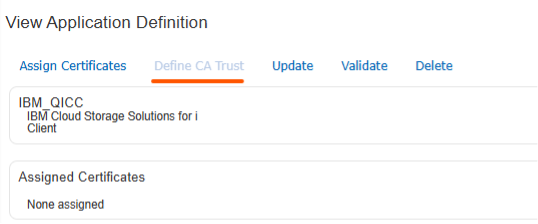

Na tela Definições de Aplicativo, procure o aplicativo IBM_QICC e clique em Visualizar.

Na tela Exibir definição do aplicativo, clique em Definir confiança da CA.

Selecione os certificados que foram preenchidos e importados nas etapas anteriores.

Conclusão:

Depois de seguir estas etapas, o ICC agora pode usar HTTPs para se comunicar com o IBM Cloud Object Storage.

Recursos adicionais:

Guia do usuário do IBM Cloud Storage Solutions for i: https://www.ibm.com/docs/en/ssw_ibm_i_75/icc/iccumstpdf.pdf

Solução de problemas do IBM Cloud Storage Solutions para i:

Escrito por: Samuel Matzek

Fonte: IBM Power

Comments